日本型組織へのランサムウェア攻撃 対処へ4つの課題

経済・ビジネス 社会 技術・デジタル- English

- 日本語

- 简体字

- 繁體字

- Français

- Español

- العربية

- Русский

サイバーセキュリティーの分野で20年以上のキャリアを積む中で、日本型組織(Traditional Japanese Organization)が直面する特有の課題について多くの知見を得てきた。2024年に発生した複数の事案を踏まえ、日本型組織におけるランサムウェア(身代金要求型ウイルス)攻撃の実態と、その対処における課題について、専門家としての見解を述べたい。

浮かび上がった日本企業の脆弱性

【事例1】大手出版社グループの透明性欠く対処

2024年6月、ある大手出版社グループがランサムウェア攻撃を受けた事例は、日本企業の脆弱(ぜいじゃく)性を顕著に示している。グループ全体のシステムダウン、出版物配送の停滞、関連動画配信サービスの停止という複合的な被害が発生した。

この事例で特筆すべきは、ランサムウェア攻撃によって顧客等の個人情報の流出に関する公表のタイミングが、発生から3週間程度経過してからであった点である。この対応は、サイバーセキュリティー上の戦略的判断として理解できるが、同時に情報公開のタイミングと透明性のバランスに関する重要な議論を喚起する。

一方、欧米企業では規制や業界基準に基づき、個人データ漏えい時には迅速な情報公開が求められることが一般的である。例えば、欧州の一般データ保護規則(GDPR)では個人データ漏えい時に72時間以内の報告が義務付けられており、透明性が重視されている。このような規制により、欧米企業は比較的早い段階での情報公開を行う傾向がある。

【事例2】地方スーパーチェーンで被害長期化

2024年2月、ある地方スーパーチェーンがランサムウェア攻撃を受け、発注システムに深刻な影響が出た。同社の公表によると、復旧作業は困難を極め、完全な機能回復までに約2カ月半を要した。

基幹系システムの停止により商品供給や販促活動に影響があったが、販売時点情報管理(POS)システムは影響を受けず店舗販売は継続できた。外部との連絡は電話、ファクス、郵送に限られ、支払いや返金は概算で行われた。これらの代替措置により業務は継続されたが、効率は大幅に低下した。

この事例は、ランサムウェア攻撃からの復旧が、単なるデータの復元以上に複雑で時間のかかるプロセスであることを示している。特に、基幹システムが攻撃を受けた場合、その影響は広範囲に及び、復旧には多大な時間と労力が必要となることが明らかになった。

対照的に、ある米国の大手小売チェーンでは、ランサムウェア攻撃からの復旧が比較的迅速であった。攻撃検知後、同社は即座にバックアップシステムを起動し、主要な業務システムを48時間以内に部分的に復旧させた。並行して、セキュリティーチームが感染経路を特定し、脆弱性を修正した。1週間以内に全システムの90%以上が通常運用に戻った。この迅速な復旧は、日頃からの準備と、複数のバックアップシステムの維持、そして社内外の専門家チームの即時動員によって実現された。

【事例3】印刷・ITソリューション企業での適切対応と課題

2024年5月に発生した印刷・ITソリューション企業のランサムウェア攻撃事例は、日本企業のサイバーセキュリティー対応における進歩と残された課題を浮き彫りにしている。この企業は日本の印刷業界では名うての存在で、特に金融機関や公共機関向けの帳票類や印刷物の製造、発送業務に強みを持ち、近年ではITソリューションや顧客企業の業務の一部を請け負うBPO(ビジネス・プロセス・アウトソーシング)サービスも提供している。

この事例で特筆すべきは、攻撃発生から3日目に公表を行い、その後も定期的に状況をアップデートしていた点である。これは、セキュリティーに敏感な金融機関や公共機関を主要顧客とする企業として、情報開示の重要性を十分に認識していたことの表れである。しかし同時に、個人情報漏えいの可能性について、初期の段階では「確認されていない」としながらも、その後の調査で「可能性が否定できない」と発表を修正せざるを得なかった点は、初期段階での情報収集と分析の難しさを示している。

欧米の同様のサービスを提供する企業、特にセキュリティーが重要な業務を金融機関や公共機関向けに行う企業では、インシデント(事故、事象)発生時の初期段階で迅速かつ正確な情報収集と分析を行うために、専任のセキュリティーチームと高度な分析ツールの導入が進んでいる。これにより、個人情報や機密データの漏えいリスクを素早く把握し、適切な対応を可能としている。このような体制により、企業は顧客との信頼関係を維持しつつ、業界標準に基づいた速やかな情報公開を行う努力を続けている。

日本型組織の特性がもたらす課題

これらの事例分析から、日本型組織特有の以下の課題、「4つの壁」が浮き彫りになる。

【稟議の壁】意思決定の遅さが招く危機

稟議(りんぎ)制度に代表される日本の伝統的な意思決定プロセスは、平時の慎重な経営には適しているが、サイバー攻撃のような緊急事態では致命的な弱点となる。ある製造業では、マルウェア(悪意のあるプログラム)対策ソフトの緊急導入に2週間もの承認期間を要し、その間に被害が発生した事例がある。

【コストの壁】セキュリティー投資への消極性

日本型組織では、セキュリティー投資を「コストセンター」(コストはかかるが利益を生まない部門)と捉える傾向が依然として強い。ある大手企業では、年間10億円規模のセキュリティー投資提案が「過大」として却下され、結果的にその3倍以上の損害を被ったケースがある。一方、米国企業ではセキュリティーを「ビジネスイネーブラー」(ビジネスを成長させるために必要なインフラ基盤)として捉え、積極的な投資を行う傾向がある。

【ローテーションの壁】専門性の軽視

日本企業に根強いジョブローテーション(定期的な配置転換)制度は、セキュリティー分野での専門家育成を阻害している。ある電機メーカーでは、セキュリティーチームのリーダーが2年ごとに交代し、専門性の蓄積が困難になっているケースがある。対照的に、米国のIT企業では、最高情報セキュリティー責任者(CISO)が10年以上その職に就き、経営層と対等に渡り合える専門性を持つ事例が見られる。

【沈黙の壁】情報開示への躊躇(ちゅうちょ)

「詳細が分かるまで公表したくない」という姿勢は、日本企業に広く見られる。しかし、この慎重すぎるアプローチが、かえって状況を悪化させることがある。ある金融機関では、初動の遅れから顧客情報漏えいが拡大し、当初想定の10倍以上の補償コストが発生した事例がある。

組織トップ層が積極的な行動を取れ

日本企業のサイバーセキュリティー対応力は確実に向上している。しかし、サイバー攻撃の進化は、組織の変革速度をはるかに上回っている現状がある。

日本型組織が抱える課題は、一朝一夕には解決できないかもしれない。しかし、独自の強みを生かし、国内外の「最適解」を柔軟に取り入れることで、世界に誇れるサイバーレジリエンス(回復性)を構築することができると確信している。

ここで重要なのは、意思決定者ら組織トップ層の積極的な関与である。サイバーセキュリティーは、もはやIT部門だけの問題に留まらず、組織全体にとっての経営課題となっている。

この課題に対処するためには、以下の5つの要素に注力することが求められる。

- 戦略的位置づけの明確化

- リソース(資源)配分の最適化

- リスク管理の統合

- 企業文化の改革促進

- ステークホルダー(利害関係者)の信頼獲得

トップ層のリーダーシップが、組織の未来を大きく左右する。今こそ、果敢な行動が必要である。

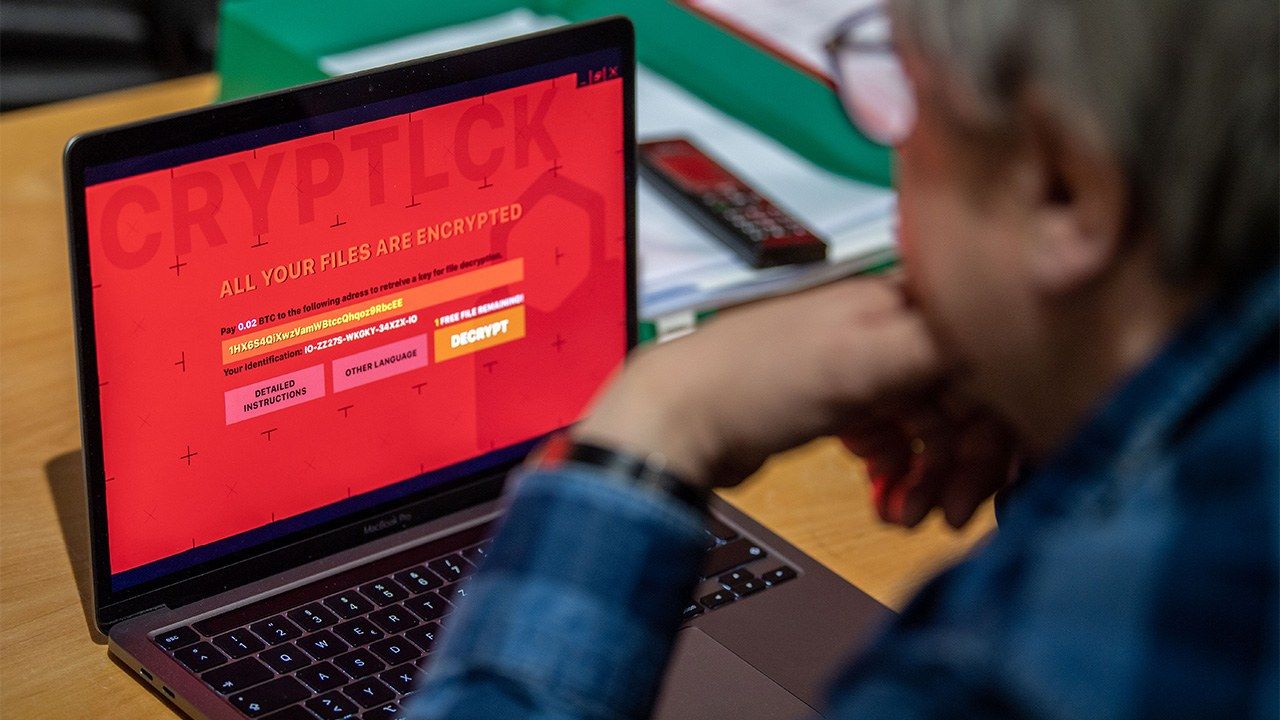

バナー写真:ランサムウェア攻撃を受けたパソコンを前にする男性(DPA / PictureAlliance、ロイター)